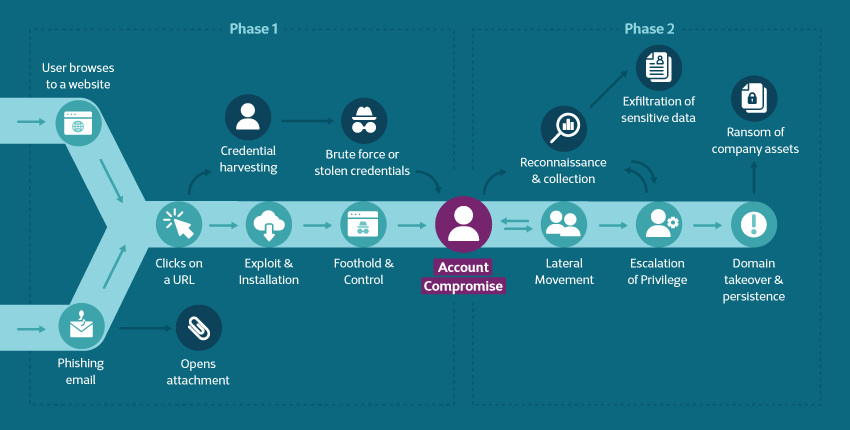

Een cyberaanval moet verschillende acties doorlopen om een netwerk te infiltreren en gegevens uit het netwerk te halen. Die opeenvolging van handelingen wordt beschreven in de cyber kill chain. Een beter inzicht in deze keten maakt het eenvoudiger om een responsplan te bedenken en te monitoren om een aanval te stoppen, te voorkomen of, in het ergste geval, de aangerichte schade tot een minimum te beperken. Een cyber kill chain ziet er als volgt uit:

Cyberaanval voorkomen: vier categorieën

Een cyberaanvaller kan op verschillende manieren en via verschillende kanalen schade veroorzaken. Voorkom aanvallen door de volgende zaken te beschermen:

- Devices: computers, mobile devices, servers, ...

- Applications: software, mobile apps, services, ...

- Identities: user accounts and credentials

- Data: documents, emails, ...

Infiltreren in uw netwerk via e-mail of browser

Een van de eerste stappen in de cyber kill chain is de intrusiestap: de aanvallers proberen voet aan de grond te krijgen in uw netwerk of apparaat om vervolgens bestaande zwakheden uit te buiten. 90% van alle cyberaanvallen begint met een phishinge-mail. Bij phishing worden uiteenlopende technieken gebruikt: van het installeren van malware via een kwaadaardige e-mailbijlage en het invoegen van een URL in een e-mail die u doorverwijst naar een onveilige website, tot het 'spoofen' of vervalsen van het adres van de afzender. Bij steeds meer phishingaanvallen wordt ook ransomware gebruikt die het IT-systeem van een bedrijf bevriest in een poging om losgeld te eisen dat aan de aanvallers moet worden betaald.

90% van alle cyberaanvallen begint met een e-mail.

Daarnaast kunnen cybercriminelen ook via uw browser toegang krijgen tot uw computer of andere apparaten. Als ze eenmaal zijn binnengedrongen, kunnen ze data manipuleren of stelen of kwaadaardige code over het hele bedrijfsnetwerk verspreiden.

E-mails, bijlagen en URL's openen zonder bang te zijn

In uw Office 365 E5 Plan is Microsoft Defender voor Office 365, de nieuwe naam voor Office 365 Advanced Threat Protection, opgenomen om geavanceerde, kwaadaardige bedreigingen te bestrijden die zich voordoen tijdens deze eerste infiltratiefase. Het pakket integreert een reeks geavanceerde mogelijkheden die gebruikmaken van machine learning om e-mails te scannen en e-mails, links of bijlagen te blokkeren of te markeren die uw harde schijf kunnen beschadigen, uw gegevens kunnen stelen of u kunnen blootstellen aan andere vormen van fraude:

- ANTI-PHISHINGMOGELIJKHEDEN

Wanneer een e-mail uw inbox binnenkomt, wordt deze door Microsoft Defender gescand op malware. De machine learning-modellen evalueren de e-mail om te beslissen of het een kwaadaardige e-mail is. Als dat zo is, wordt de e-mail verwijderd en worden de gebruiker en de beheerder hiervan op de hoogte gebracht. - VEILIGE BIJLAGEN

E-mails met bijlagen worden gecontroleerd op schadelijke inhoud: het bestand wordt gerouteerd naar een speciale omgeving waar het automatisch wordt geopend en getest met behulp van machine learning-modellen. Als het bestand veilig wordt bevonden, dan wordt het geopend zoals verwacht. Zo niet, dan wordt het automatisch verwijderd. - VEILIGE LINKS

Als u een e-mail ontvangt met een URL, zal de functie Veilige koppelingen de URL automatisch controleren voordat u erop klikt. Als de URL veilig is, kunt u hem gewoon openen. Zo niet, dan verschijnt er een pagina die u waarschuwt dat de koppeling mogelijk schadelijk is.

Via het dashboard heeft uw IT- of beveiligingsteam een overzicht van alle beveiligingsincidenten die zich voordoen en kunnen indien nodig de juiste actie ondernemen.

Belangrijk: maak uw medewerkers bewust van de risico's

Ondanks alle Microsoft 365-technologie die u kunt gebruiken om uw systemen te beschermen tegen kwaadaardige aanvallen, is er een andere belangrijke factor waarmee u rekening moet houden: de bewustwording van uw medewerkers. Het is voldoende dat één persoon één keer onoplettend is om een datalek te veroorzaken. Zorg dus in de eerste plaats dat uw medewerkers worden geïnformeerd en dat er opleidingen worden georganiseerd, zodat ze begrijpen met welke soorten aanvallen ze te maken kunnen krijgen. Zorg dat ze op hun hoede zijn voor e-mails met bijlagen van mensen die ze niet kennen. Maak hen duidelijk dat geen enkele geloofwaardige leverancier, bank of website via e-mail om hun wachtwoord zou vragen en benadruk dat ze voorzichtig moeten zijn welke browsers of cloudapplicaties, zoals Dropbox, ze gebruiken.

Het is voldoende dat één persoon één keer onoplettend is om een datalek te veroorzaken. Zorg er dus in de eerste plaats voor dat uw medewerkers worden geïnformeerd en dat er opleidingen worden georganiseerd.

Identiteitslekken voorkomen

Wanneer uw medewerkers zich bewust zijn van het probleem en er effectieve technologie is geïmplementeerd, heeft u uw eerste stappen gezet om kwaadaardige e-mailaanvallen te voorkomen. Maar hoe zit het met het voorkomen van identiteitslekken en hoe kunt u hackers uit uw systeem houden om diefstal of manipulatie van gegevens te voorkomen?

Over deze tweede en derde stap vertellen we meer in onze volgende blogberichten over beveiliging op de digitale werkplek: