Door de digitale transformatie is het traditionele IT-landschap in veel organisaties snel aan het veranderen. Deze organisaties zijn op zoek naar een efficiëntere bedrijfsvoering, naar nieuwe kansen en zelfs nieuwe businessmodellen.

De coronacrisis en de bijhorende lockdowns in 2020 hebben deze digitalisering versneld. Veel organisaties hebben structureel voor thuiswerken gekozen. Cybercriminelen krijgen daardoor heel wat nieuwe kansen: computers en mobiele apparaten van de werknemers zijn thuis vaak minder sterk beveiligd dan binnen de bedrijfsmuren. In het jaarlijkse Threat Report van Blackberry noemt maar liefst een vijfde van de ondervraagde organisaties thuiswerkers als oorzaak voor beveiligingsproblemen.

Endpoints zijn de nieuwe perimeter

Dat maakt het beveiligen van het bedrijfsnetwerk een hele uitdaging. Er is niet langer een duidelijke perimeter die het interne bedrijfsnetwerk scheidt van de buitenwereld, zoals de bedrijfsfirewall die alle apparaten op kantoor beschermt. De endpoints (de computers en mobiele apparaten van de werknemers) zijn de nieuwe perimeter geworden.

Ook na de coronamaatregelen zullen heel wat organisaties nog deels blijven gebruikmaken van het thuiswerken en andere vormen van decentraal werken. De tijd dat u een firewall rond uw gehele organisatie kon plaatsen is definitief voorbij.

Veranderende bedreigingen

Naast het IT-landschap zijn ook de bedreigingen zelf sneller aan het evolueren. De cybercriminelen van vandaag zijn professioneler geworden volgens twee assen:

- Ze hebben geavanceerdere technische vaardigheden gekregen en hebben de beschikking over hogere budgetten voor state-of-the-art grootschalige aanvallen. De Hafnium-aanval op Microsoft Exchange-servers is een goed voorbeeld daarvan.

- Ze zijn gemotiveerder en meer gefocust, waarbij ze goed voorbereide en doelgerichte aanvallen uitvoeren. Terwijl phishers vroeger een breed net uitwierpen, focussen ze zich nu op CEO-fraude en ransomware.

De aanvallen van tegenwoordig zijn dan ook geavanceerder en gerichter dan vroeger. Als uw organisatie in het vizier van cybercriminelen loopt, is de bedreiging dus reëel.

Detecteer en reageer

Een belangrijk wapen in de strijd tegen cybercriminaliteit is beveiligingsincidenten op tijd detecteren. Dit is de basis voor een goede beveiliging. Als dit niet in orde is, kan een computerinbraak maandenlang onder de radar blijven. De cybercriminelen hebben dan alle tijd om uw infrastructuur aan de tand te voelen en nog meer schade te veroorzaken.

Hoe langer het duurt voordat u een beveiligingsincident detecteert of erop reageert, hoe groter de operationele impact is. Dat kan verstrekkende gevolgen hebben, van diefstal van intellectueel eigendom tot omzetverlies door onderbreking van productieprocessen en reputatieschade.

Security Operations Center (SOC)

Door het veranderende IT-landschap en de veranderende bedreigingen is er een mentaliteitswijziging nodig: u dient er op elk moment van uit te gaan dat men bij u heeft ingebroken. Wees continu waakzaam op mogelijke beveiligingsincidenten.

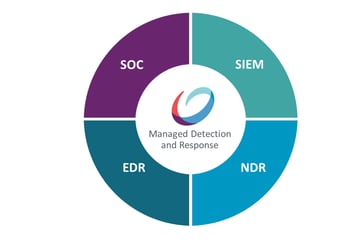

Een eerste stap om beveiligingsincidenten op tijd te detecteren en erop te reageren is een Security Operations Center (SOC) oprichten of er een beroep op doen. Een SOC monitort uw organisatie op potentiële (cyber)security-incidenten. Het bestaat uit analisten die de klok rond met de juiste tools informatie van allerlei systemen en toepassingen verzamelen en onderzoeken op mogelijke beveiligingsinbreuken.

Security Information & Event Management (SIEM)

Een van die tools die SOC-analisten al sinds vele jaren inzetten, is een Security Information & Event Management (SIEM). Zo’n systeem verzamelt logs van allerlei bronnen (servers, toepassingen, netwerkapparatuur), correleert die data en levert realtime analyse en meldingen op van verdachte gebeurtenissen.

De uitdaging van een SIEM is echter dat u hiervoor veel logs van allerlei systemen moet verzamelen. Deze systemen zijn niet allemaal gebouwd met de focus op beveiliging en hun gegevens zijn dan ook niet altijd even relevant. Uiteindelijk moeten de SOC-analisten hierin dan naar een kleine naald in een enorme hooiberg zoeken. Een SIEM alleen is daarom niet voldoende meer om geavanceerde beveiligingsaanvallen te detecteren. Door daarnaast Netwerk Detection and Response en Endpoint Detection and Response oplossingen te implementeren verhoogt u uw cybersecurity niveau aanzienlijk.

Network Detection and Response (NDR)

Netwerkverkeer analyseren is niets nieuws in de beveiligingswereld. Een van de bronnen van een SIEM is juist het netwerkverkeer, maar een SIEM heeft blinde vlekken. Network Detection and Response (NDR) vult dat aan met een bredere kijk.

Een NDR focust op de interacties tussen verschillende apparaten op het netwerk en gebruikt daarvoor geavanceerde algoritmes voor gedragsanalyse, aangevuld met machine learning en artificial intelligence (AI).

Een NDR kan zo automatisch het risiconiveau van netwerkverkeer bepalen en anomalieën detecteren, zelfs als het gaat om nog onbekende soorten aanvallen. Door de bredere context waarvan NDR gebruikmaakt, zullen de SOC-analisten ook minder maar wel relevantere meldingen over bedreigingen krijgen.

Endpoint Detection and Response (EDR)

Nu door de versnelde digitale transformatie en de toename aan thuiswerken de endpoints de perimeter geworden zijn, moet u ervan uitgaan dat elk endpoint gecompromitteerd kan zijn. Bedreigingen detecteren en blokkeren doet u daarom het best al op het endpoint zelf.

Dat is wat een systeem voor Endpoint Detection and Response (EDR) doet. Zo’n systeem, dat op de endpoints geïnstalleerd wordt, monitort continu het gebruik van de endpoints en analyseert deze gegevens. Afwijkend gedrag van de gebruiker (mogelijk een cybercrimineel die in de gebruikersaccount ingebroken is), processen of de aanwezige software (mogelijk malware) wordt zo al bij de bron gedetecteerd en zo snel mogelijk gemeld.

Automatische reacties

Waar het bij een SIEM vooral over het verzamelen van informatie gaat, hebben een NDR en EDR ook verregaande mogelijkheden om automatisch te reageren op bedreigingen. Bijvoorbeeld:

- Als een NDR verdacht netwerkverkeer detecteert, kan deze een opdracht aan een firewall sturen om dit verkeer te blokkeren.

- Als een EDR verdacht gebruikersgedrag op een endpoint detecteert, wordt de account van de gebruiker preventief gedeactiveerd en kan de pc onmiddellijk van het netwerk geïsoleerd worden om verder misbruik te voorkomen.

Door die automatische reacties garandeert u dat een gedetecteerde bedreiging zo snel mogelijk geëlimineerd wordt. Cybercriminelen krijgen daardoor minder kans om schade aan uw systemen te veroorzaken. Daarmee vermindert u de operationele impact van cyberbedreigingen. Daarom zijn EDR en NDR dan ook belangrijke nieuwe tools voor een SOC om snel en efficiënt te kunnen reageren.

Managed Detection & Response biedt tal van voordelen voor uw organisatie. In het volgende blogartikel gaan we dieper in hoe u met deze oplossing voor kostenefficiëntie kan zorgen terwijl u toch 24/7 kan genieten van de meest up-to-date detectie en respond technologieën.